En los últimos años, se han visto cambios drásticos en las organizaciones criminales dedicadas a la ciberdelincuencia. Estos cambios van más allá de una simple evolución de las tácticas, técnicas y procedimientos (TTPs) que utilizan los atacantes. Las organizaciones criminales están implantando estructuras organizativas muy parecidas a las de cualquier sector empresarial.

Al igual que en los sectores empresariales, los ciberdelincuentes cada vez están más especializados en los diferentes ámbitos de la ciberdelincuencia. Hay grupos que se dedican exclusivamente a desarrollar malware para posteriormente alquilarlos a otros ciberdelincuentes que tienen menos recursos y/o conocimientos técnicos. Esto es conocido como malware como servicio(malware-as-a-service ; MaaS).

También existen los operadores de botnets (botnet operators); hackers que han comprometido grandes cantidades de equipos conectados a internet y han creado redes de bots que controlan de forma remota. Ofrecen los servicios de ataques de denegación de servicios distribuidos (Distributed Denial of Service; DDoS), minería de criptomonedas, etc.

Otros atacantes están especializados en el acceso inicial y son conocidos como Initial Access Brokers (IABs). Son hackers especializados en comprometer redes y sistemas de las organizaciones, para posteriormente vender estos acceso a otros ciberdelincuentes, como grupos de ransomware o actores de amenazas avanzadas (Advanced Persistent Threats; APTs).

En este artículo nos centramos en una de las herramientas/malware más utilizadas por los atacantes para permanecer ocultos en las redes de nuestras organizaciones, RATs. Los Troyanos de Acceso Remoto (Remote Access Trojans; RATs), son un tipo de software malicioso que brinda al atacante la posibilidad de acceder de forma remota a los equipos comprometidos cuando lo desee, saltándose las medidas de seguridad tradicionales.

La idea detrás de los RATs es muy similar a cualquier herramienta comercial de acceso remoto o funcionalidad de control remoto disponible en los principales sistemas operativos (ej: los sistemas operativos de Windows cuentan con Remote Desktop Protocol; RDP). La única diferencia son los fines, en el caso de los RATs los propósitos son maliciosos.

Las capacidades pueden variar entre las diferentes familias de RATs, pero suelen ser muy similares a las que un usuario tendría si estuviese sentado delante del ordenador y con acceso al mismo. Cabe destacar que muchas de las capacidades se solapan con los malwares de tipo Information Stealer, siendo las más comunes son:

- Keylogging, almacenando toda información (incluidos usuarios y contraseñas) que un usuario teclea.

- Acceder a datos confidenciales, como credenciales de acceso a banca, tarjetas de crédito, credenciales de redes sociales, etc.

- Activar la grabación de vídeo.

- Activar la cámara web. Un atacante podría tomar fotos del usuario y su entorno para valorar si es un individuo u organización objetivo para su(s) ataque(s).

- Activar el micrófono, con el objetivo de registrar conversaciones que puedan ser utilizadas por los atacantes.

- Realizar capturas de pantalla.

- Distribuir malware y virus (dropper), ampliando la infección con malware adicional. En muchas ocasiones estos virus son utilizados para desplegar ataques de ransomware.

- Gestión del sistema de ficheros, con capacidades de descargar, alterar o eliminar archivos y sistemas de archivos.

- Ejecución remota de comandos.

- Minería de criptomonedas. Hacen uso de los recursos de la máquina para minar criptomonedas, afectando al rendimiento y el funcionamiento normal de los equipos.

- Ataques de DoS/DDoS. Ciertos RATs tienen la capacidad de que los equipos infectados participen como un bot adicional en ataques de denegación de servicio (Denial of Service; DoS) y/o denegación de servicio distribuido (Distributed Denial of Service; DDoS)

- etc..

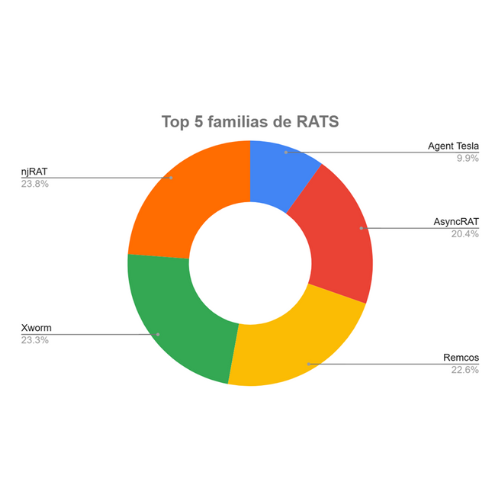

Según AnyRun en su artículo “Informe general sobre tendencias del malware: 2024” (enlace), los RATs fueron la tercera amenaza más importante. Según esta misma fuente, hay un incremento de detecciones de los RATs del 40% respecto al año 2023. Esto refleja la importancia que los atacantes le dan a mantener acceso remoto a los sistemas de las víctimas para poder ampliar sus ataques.

Entre las familias de este tipo de troyano más utilizadas se encuentran:

- Agent Tesla. Es un RAT conocido por su capacidad para robar credenciales, keylogging y capturar capturas de pantalla. Se utiliza a menudo para robar información confidencial, como datos bancarios y contraseñas, etc.

- AsyncRAT. Es un RATde código abierto. Permite a los atacantes controlar los sistemas infectados, robar datos y ejecutar comandos, etc.

- Remcos. Es un RAT comercial que se ha utilizado en ataques dirigidos. Permite a los atacantes controlar los sistemas infectados, robar datos y espiar a los usuarios, etc.

- Xworm. Es un RAT que ofrece una amplia gama de funcionalidades maliciosas, que incluyen: registro de pulsaciones de teclas, captura de pantalla, robo de credenciales, descarga y ejecución de archivos adicionales, y control remoto del sistema infectado, etc.

- njRAT. Es un RAT desarrollado principalmente en el lenguaje de programación Visual Basic. Permite a los atacantes controlar los sistemas infectados, robar datos y ejecutar comandos, etc.

Recomendaciones:

- Mantén tus sistemas y aplicaciones actualizados:

Asegúrate de tener siempre instaladas las últimas actualizaciones de seguridad para tus sistemas operativos y aplicaciones. Los atacantes explotan vulnerabilidades conocidas que ya han sido corregidas en versiones más recientes.

- Realiza copias de seguridad regulares y seguras:

Haz copias de seguridad frecuentes de tus datos importantes y almacenarlas en un lugar seguro, preferentemente desconectado de la red.

- Utiliza un software antivirus y antimalware:

Instala y mantén actualizado un software de seguridad que pueda detectar y bloquear el ransomware. Un EDR/XDR es la solución ideal frente a este tipo de amenazas,ofrece una protección más avanzada que un antivirus. No solo detecta y bloquea amenazas conocidas (capacidades actuales de un antivirus comercial), sino que también monitorea y responde a comportamientos sospechosos, proporciona visibilidad en tiempo real y permite una respuesta más proactiva ante ataques .

- Desconfía de correos electrónicos y enlaces sospechosos:

No abras correos electrónicos ni hagas clic en enlaces o archivos adjuntos de fuentes desconocidas o que te parezcan sospechosos, ya que suelen ser el principal método de propagación del ransomware.

- Segrega y limita los accesos a tus archivos y red:

Implementa el principio de «mínimo privilegio», limitando el acceso a archivos y recursos únicamente a las personas que realmente lo necesiten. Esto ayuda a contener la propagación del ransomware en caso de un ataque.

Tácticas Técnicas y Procedimientos (TTPs) de MITRE habituales:

[TA0001] Initial Access | |

[T1566] | Phishing |

[T1091] | Replication Through Removable Media |

[TA002] Execution | |

[T1059] | Command and Scripting Interpreter |

[T1204] | User Execution |

[T0003] Persistence | |

[T1547] | Boot or Logon Autostart Execution |

[T1053] | Scheduled Task/Job |

[TA0006] Credential Access | |

[T1555] | Credentials from Password Stores |

[T1056] | Input Capture |

[T1003] | OS Credential Dumping |

[T1552] | Unsecured Credentials |

[TA0009] Collection | |

[T1123] | Audio Capture |

[T1115] | Clipboard Data |

[T1039] | Data from Network Shared Drive |

[T1056] | Input Capture |

[T1113] | Screen Capture |

[T1125] | Video Capture |

[TA0011] Command and Control | |

[T1071] | Application Layer Protocol |

[T1105] | Ingress Tool Transfer |

[T1219] | Remote Access Software |

[TA0010] Exfiltration | |

[T1041] | Exfiltration Over C2 Channel |

[T1020] | Automated Exfiltration |

¿Cómo podemos apoyar a tu empresa desde Libisec-Tec?

Desde Libisec-Tec, la seguridad de tu empresa es nuestra prioridad, para ello ofrecemos una amplia variedad de servicios de ciberseguridad:

- Prevención de amenazas con nuestro servicio de gestión de vulnerabilidades. Nuestro objetivo es preparar las medidas necesarias que permitan eliminar o mitigar aquellos riesgos más perjudiciales.

- Auditorías de ciberseguridad para conocer el estado actual y la resiliencia cibernética de tu empresa. Realizamos evaluaciones exhaustivas para identificar posibles brechas, vulnerabilidades y áreas de mejora en tu infraestructura digital.

- Monitorización activa de tu infraestructura con tecnología de EDR/XDR líder en el mercado.

- Servicio de gestión de incidentes en caso de que tu empresa haya sufrido cualquier tipo de ciberataque.

- Gestión de copias de seguridad para estar listo ante cualquier anomalía contando con nuestra tecnología de recuperación ágil y rápida. Respaldamos tu información más valiosa de forma segura.

- Servicio de Next Generation Firewall para la mejor protección perimetral de tu empresa.

- Formación y concienciación a usuarios. Cada empleado es un eslabón crucial en la ciberseguridad. Para ello buscamos mejorar sus conocimientos y buenas prácticas que todos deben seguir en su día a día para evitar los ciberataques.

Certifica tu empresa para las certificaciones que está demandando el mercado (ENS, ISO-27001, etc).